2023年3月20日追記

Emotetの後続情報は、こちらの記事をご確認ください。

マルウェア「Emotet」、感染再拡大か?最新Emotetの脅威解説

----------------------------------------------------------------

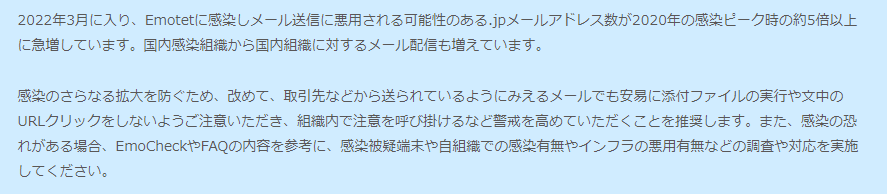

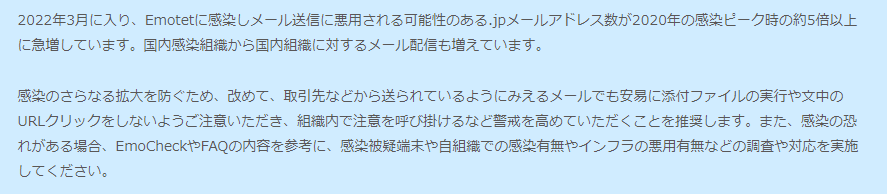

2021年1月にインフラ基盤を破壊(テイクダウン)され、活動を停止していたマルウェア「Emotet(エモテット)」ですが、2021年11月頃より活動が再開され、2022年3月以降、感染が急拡大しています。以下は、JPCERT/CCからの注意喚起の内容です。※1

※1 JPCERT/CC|https://www.jpcert.or.jp/at/2022/at220006.html

Emotetに感染したかもしれない、などと問合せを受ける場面は増えていないでしょうか。

「ウイルスが添付されていないだろうか」と、取引先から送られてきたメールまで疑い、全ての添付ファイルの安全を確かめながら業務を行うことはとても難しいと思われます。

今回は、改めてEmotetとは何か?を紐解きつつ、私ども三菱HCキャピタルITパートナーズにて実際にEmotetの検体を確認した結果を共有したいと思います。

「Emotet」は、攻撃者によって不正なメールに添付されるなどして送り込まれ、PC上でそのファイルを開くと感染するマルウェアです。攻撃者は、マクロ付きのWordやExcelファイルをメールに添付して、大量に送信する攻撃を仕掛けてきます。

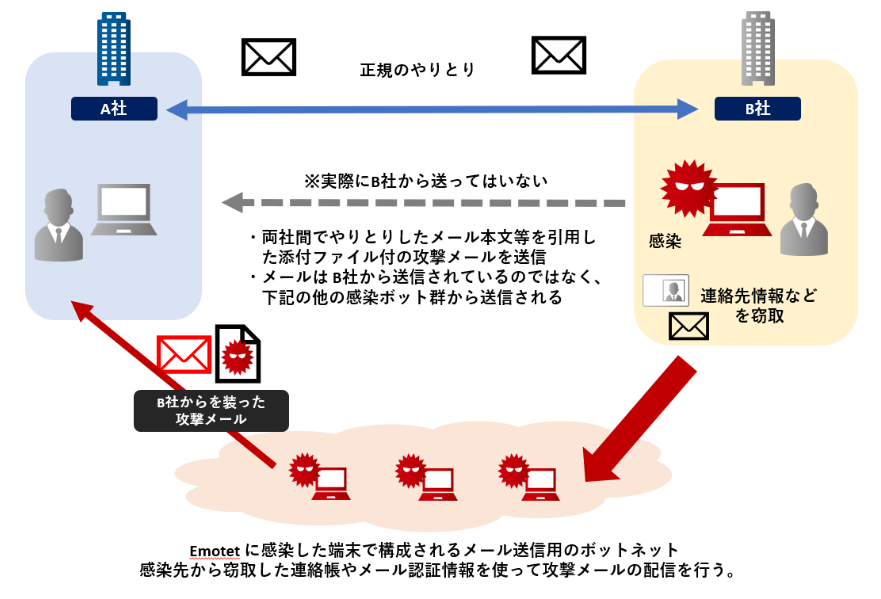

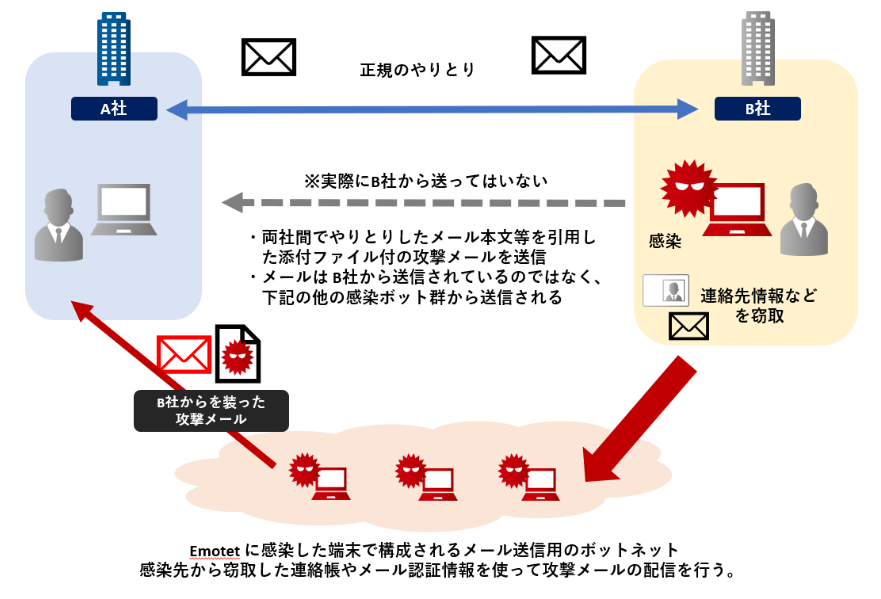

Emotetのメールと知らずに添付ファイルを開くと感染し、メールアカウントやパスワード、アドレス帳などの情報が窃取されます。更に窃取された情報を再利用して、他のユーザーへ感染メールを送信するため、感染者の取引先や顧客を巻き込むことになります。最悪のシナリオでは、感染元の企業は損害賠償請求や取引停止、ブランドイメージ失墜のリスクがあります。※2

【 Emotet の感染により発生する被害のイメージ図 】※2 JPCERT/CCより引用

※2 JPCERT/CC|https://www.jpcert.or.jp/newsflash/2019112701.html

当社の取引先から送信されたと思われるEmotetの添付ファイルを入手しました。こちらを検体として、ここからは、実際に攻撃メールを受信した場合の、マルウェア可否判断の確認ポイントなどを解説していきます。

こちらのメールは、2022/03/01 9:23 弊社宛に送信された「某健康保険組合」を詐称したメールのサンプルです。(一部を伏字にしています)

※ Windows10+MS Defenderの環境で検体を実行

■確認ポイント1 <メール送信元の確認>

① メール送信元アドレス:tasmika@xxxxx.com(xxxxxは伏字としました)

メール送信元アドレスのドメイン名「xxxxx.com」をNetcraft※3にて検索したところ、インドネシアに実在するホスティング企業が有するドメインであることが確認できた。

※ 本来、「某健康保険組合」からのメールであれば、"某健康保険組合"のドメインからメールが送信されるはずであるが、そうなっていない。

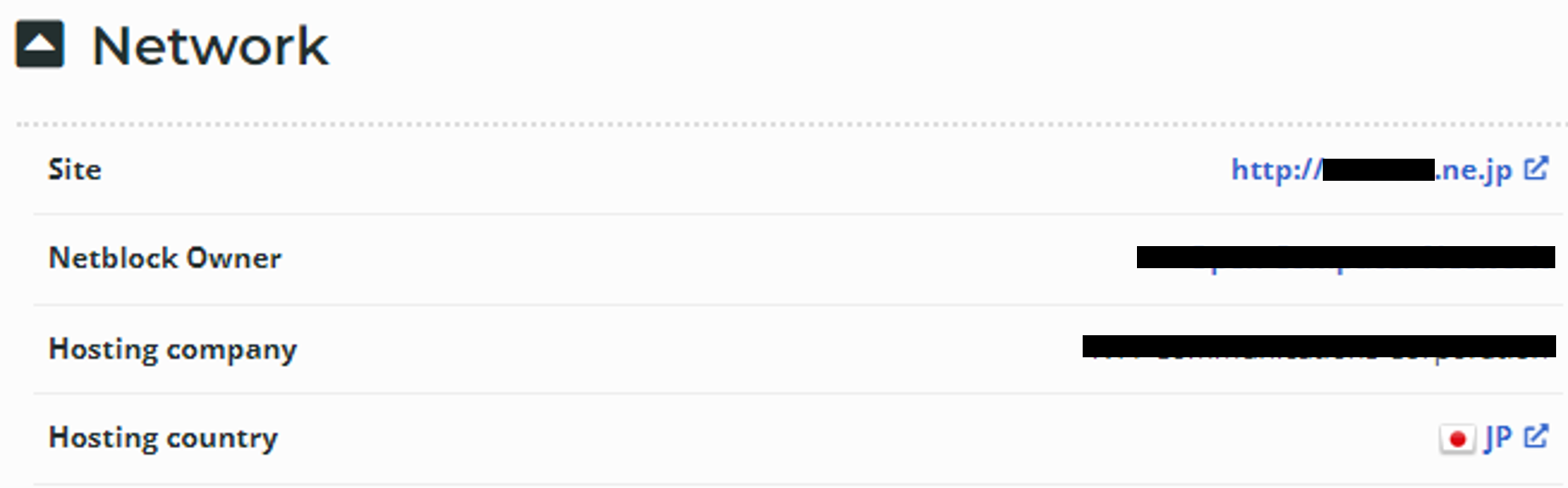

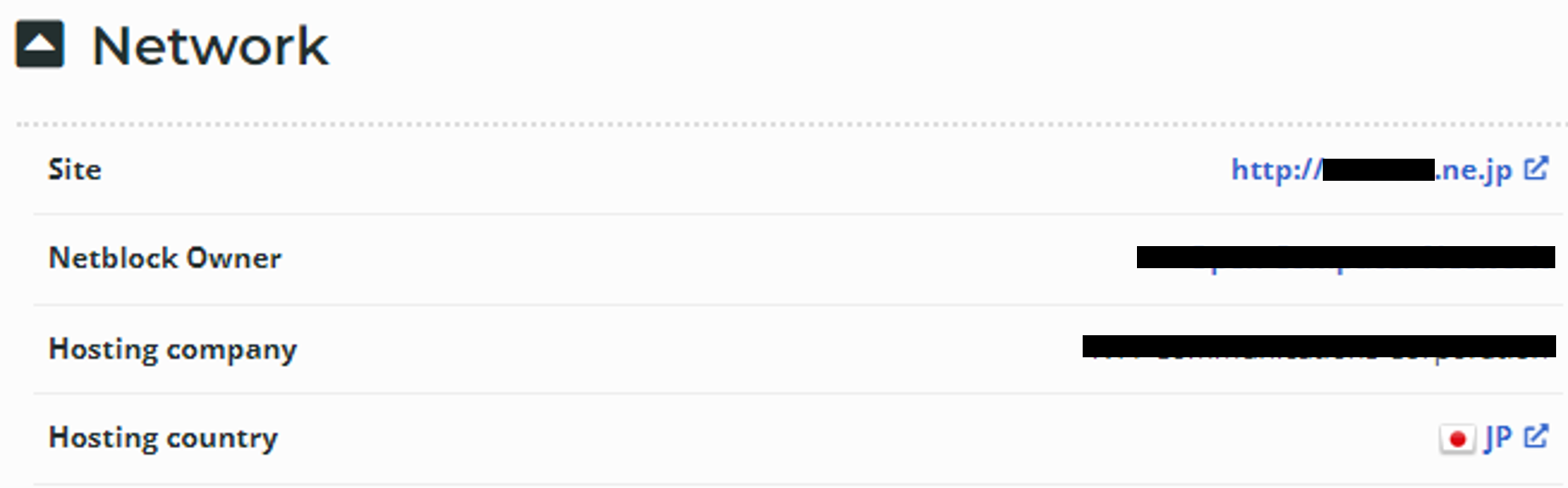

② メール文中に記載された Mail:dkk@xxx.yyy.ne.jp(xxx.yyyは伏字としました)

メール本文中の Mail のドメイン名「xxx.yyy.ne.jp」は 、Netcraftで検索したところ、実在の日本企業であることが確認できた。上述①のメール送信元と本文中のメールアドレスが異なっており、且つne.jp は通常企業向けには用いられないドメイン(メールアドレス)であることが判る。

■確認ポイント2 <添付ファイルの確認>

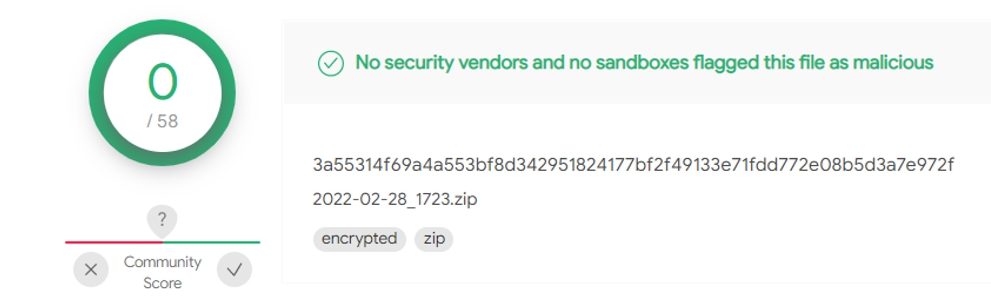

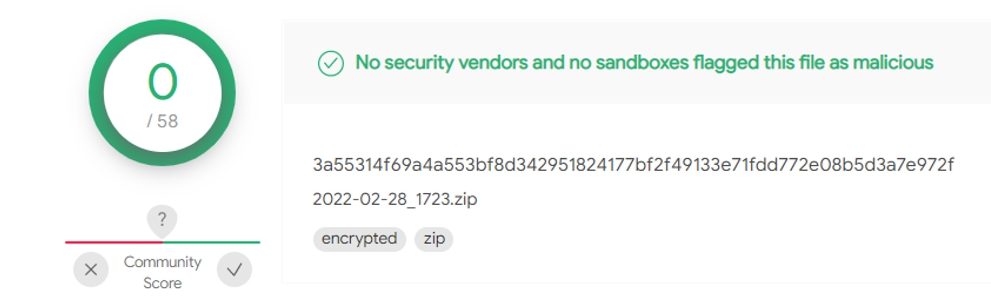

① 圧縮ファイル:2022-02-28_1723.zip の調査

続いてVirusTotal※4で圧縮ファイル自体を検査したところ、マルウェアではないことが確認できた。

※ 3a55314f69a4a553bf8d342951824177bf2f49133e71fdd772e08b5d3a7e972f は、2022-02-28_1723.zip のハッシュ値

(コマンドプロンプトにて certutil -hashfile

C:\Users\xxxxx\2022-02-28_1723.zip sha256 を実行し、ハッシュ値を取得)

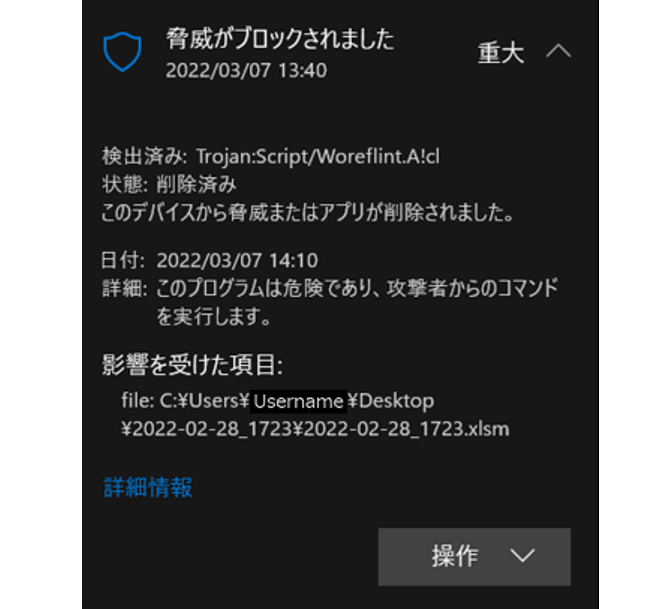

② zip ファイルの解凍

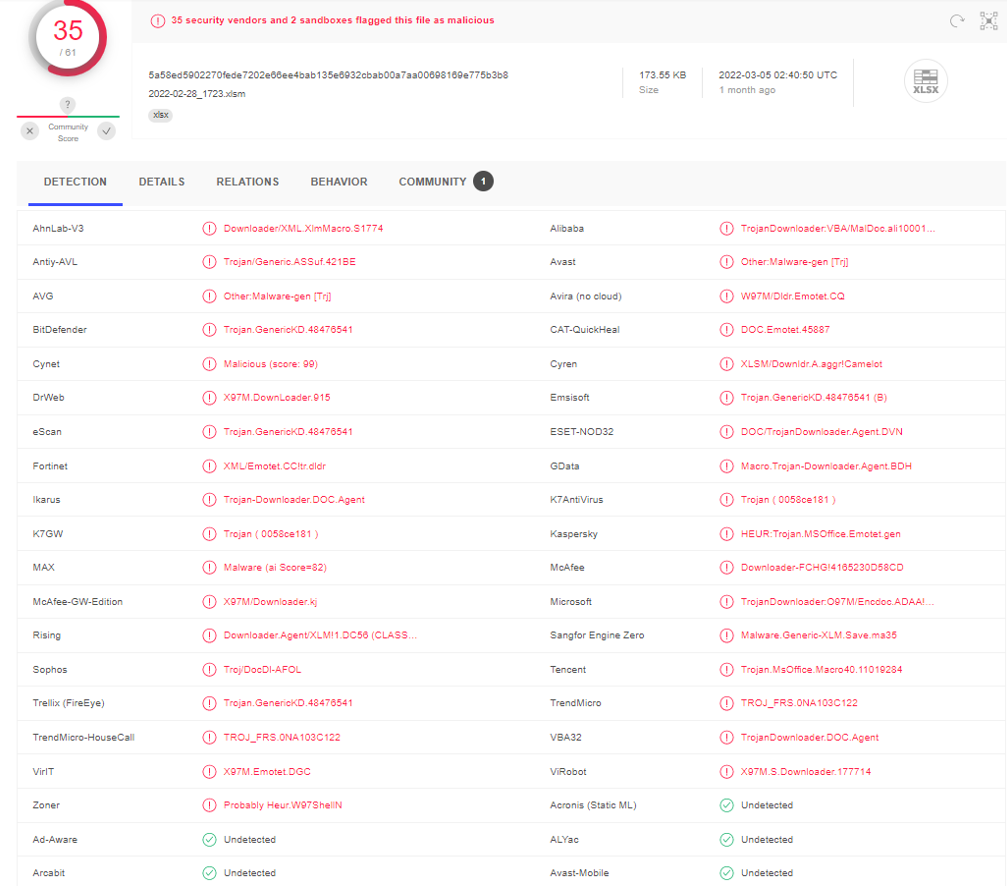

メール本文に記載されたパスワードを入力し解凍すると、2022-02-28_1723.xlsmファイル本体が表示されたが、解凍した瞬間にMS Defender が反応し、2022-02-28_1723.xlsm が隔離された。MS Defenderは「既知の攻撃」と認識していたことが判る。

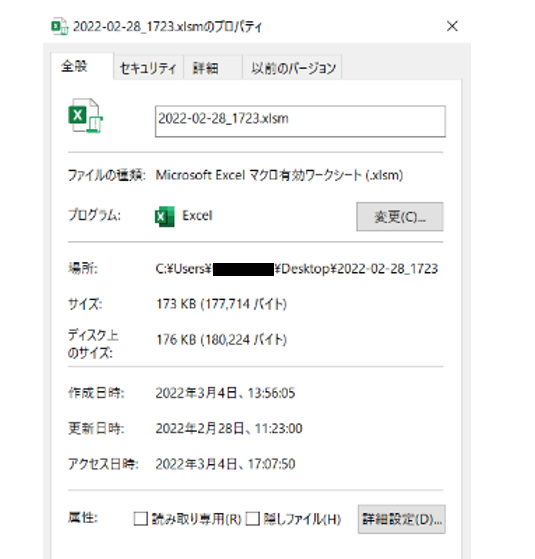

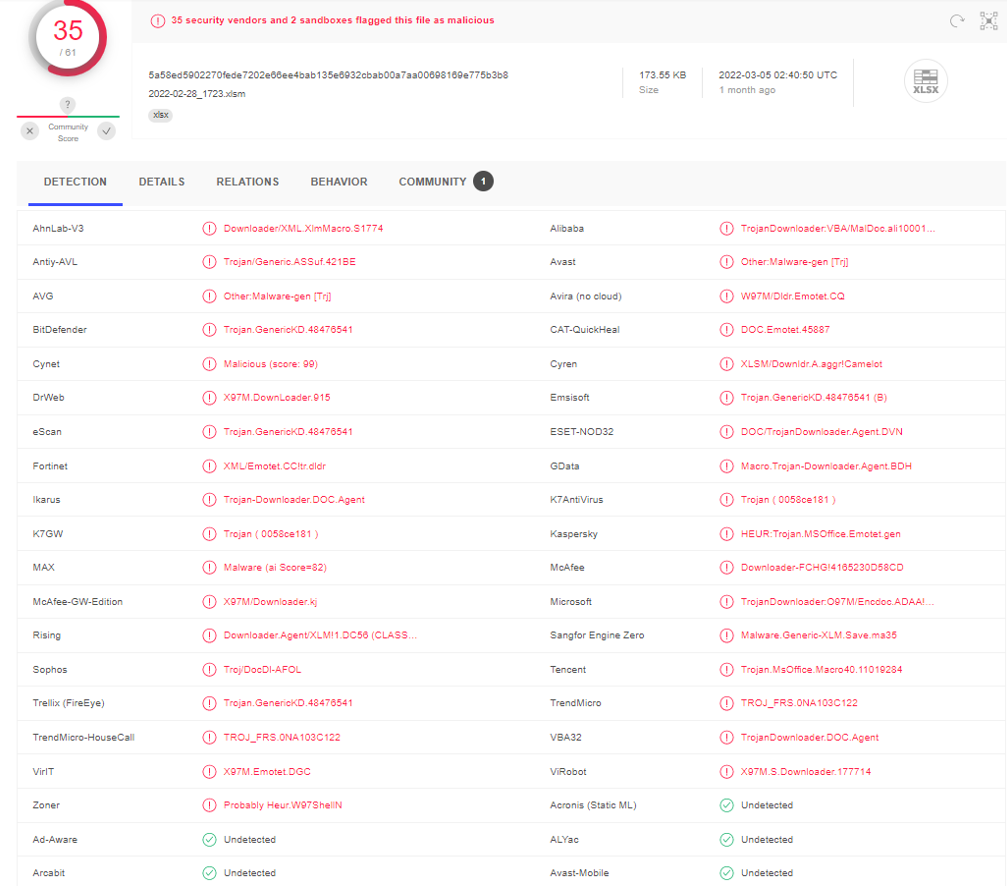

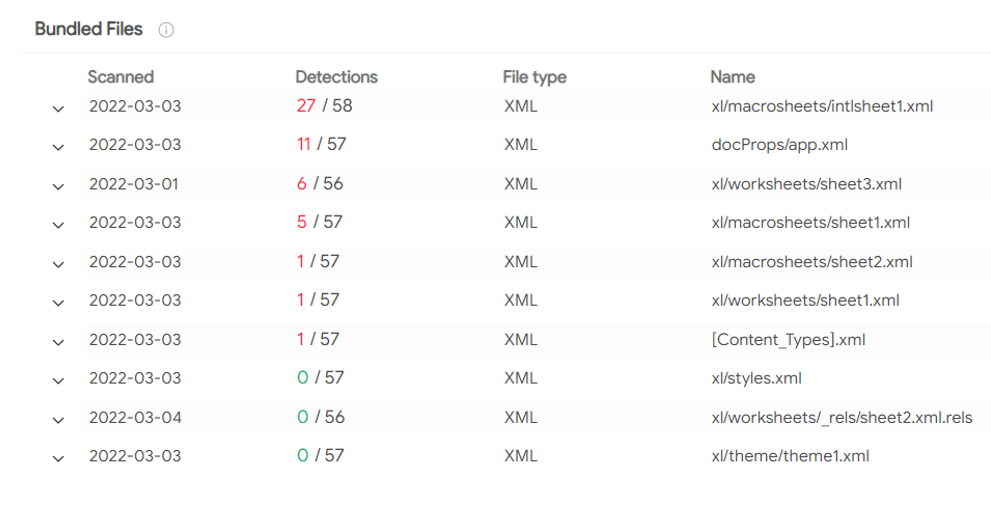

更に MS Defender が隔離した 2022-02-28_1723.xlsm をデスクトップに復元させ、ファイルのプロパティを確認したところ、当該ファイルは 2022/2/28 11:23 に作成されたものであることが分かった。また、同ファイルをVirusTotal で検査したところ、Emotet であることが判明した。(下図参照、2022/3/4に確認)

※ 確認したURL:VirusTotal - File - 5a58ed5902270fede7202e66ee4bab135e6932cbab00a7aa00698169e775b3b8

※ 当該ファイルを認識不可(Undetected)としているセキュリティベンダーも多数存在している

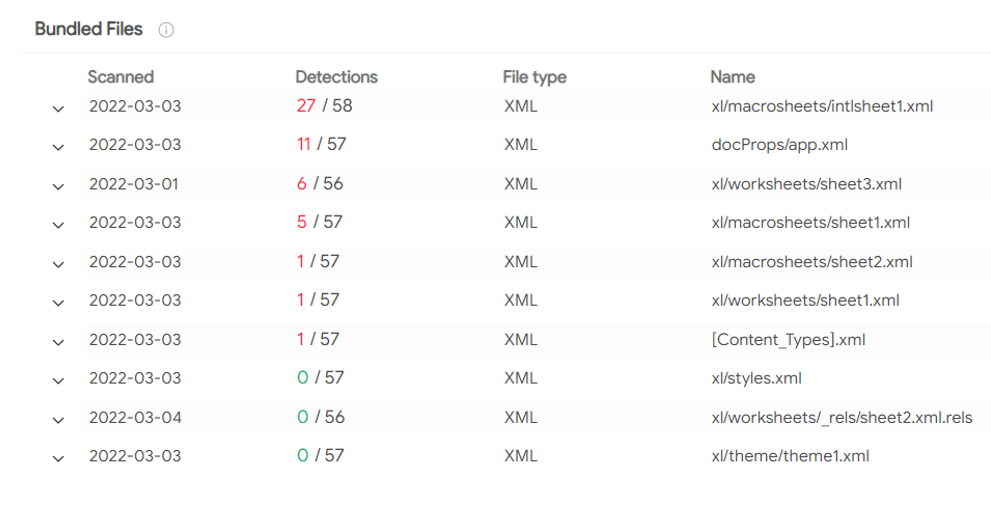

③ ゼロデイ状態の発生

同ファイルについて、VirusTotalのRelationsセクションを確認してみると、2022/3/1 時点では、6 件のセキュリティベンダーがマルウェアと認識していた。しかしながら、Emotet のファイルが作成されてから、少なくとも数時間~1 日はゼロデイ状態にあったことも確認できた。(3/1 時点で検出していた 6 件以外のセキュリティベンダー製品を使用していれば、ゼロデイ状態は更に長時間継続していたと推測できる)

図:VirusTotalのRelationsセクション

※3 Netcraft| https://www.netcraft.com/:イギリスの調査会社「Netcraft」が提供する無料のWebサイトデータベース。

※4 VirusTotal| https://www.virustotal.com/:Googleが運営し、ファイルやWebサイトのマルウェア検査を行うサービス。

主要セキュリティベンダーから収集したマルウェア情報が集約されている。

実際にEmotetの検体ファイル(マルウェアファイル)を実行してAppGuard※5で防御されるか確認した。

※ Windows10+MS Defender+AppGuardの環境で検体を実行

※5 当社の取扱セキュリティサービス| https://www.mhc-itp.co.jp/solution/security/#service

① Emotet 実行

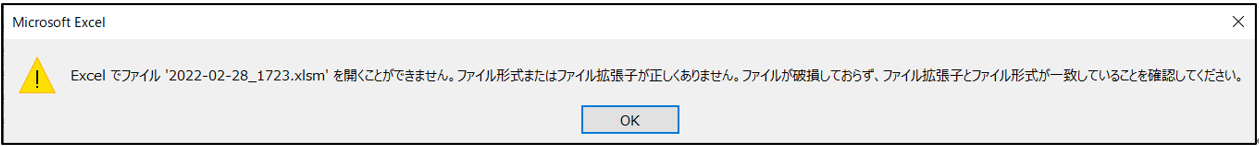

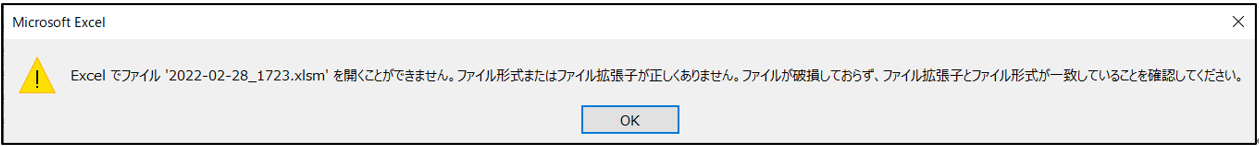

マルウェアファイル「2022-02-28_1723.xlsm」を実行すると、以下のようなポップアップ画面が表示された。これはデコイ(囮)であり、表示のみを行っている模様。(「OK」を押下すると、通常通り、Excel が起動する)

ちなみに「xlsm」拡張子を用いているのは、Office95-98、2003 などで作成したマクロファイル(xls)を Office2007 以降で読み込ませるため、拡張子だけ「xlsm」としたものと推測する。

なお、この時点では、AppGuardでは防御されていない。(今回のEmotetの検体 は Excel マクロ実行形式であり、Excelの起動自体は可能である為)

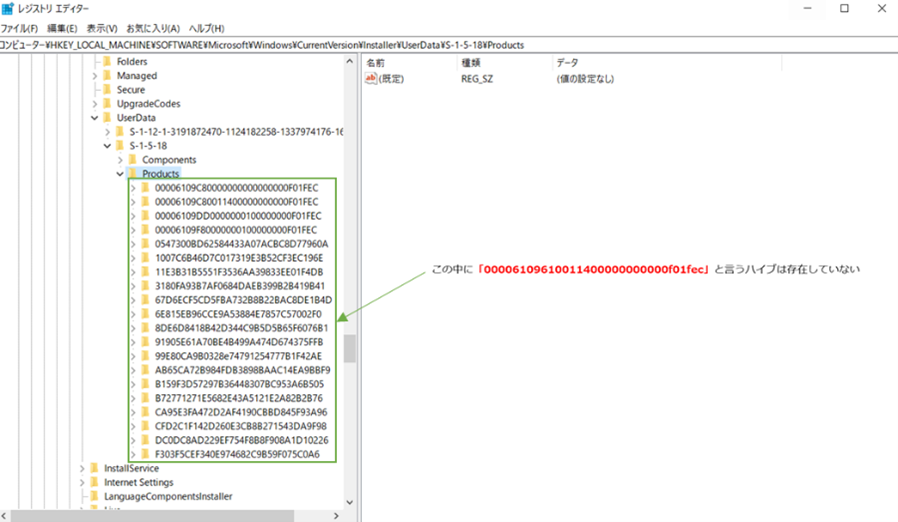

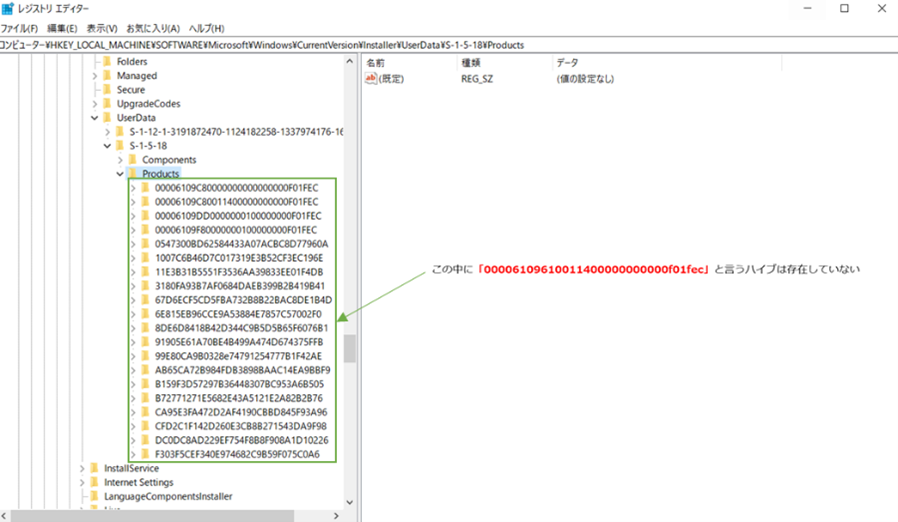

② レジストリへの書き込み

「①Emotet 実行」直後のデコイ表示の裏では、レジストリに対する書き込みを試みる挙動が見受けられた。「2022-02-28_1723.xlsm」を実行することで、87 か所のレジストリに対する書き込みの挙動を確認した。(書き込み対象レジストリの一例)

■アプリケーションのインストール情報を集約

\registry\machine\software\microsoft\windows\currentversion\installer\userdata\s-1-5-18\products

■アプリケーションの制御情報を集約

\registry\machine\software\classes\typelib\

■リモートコンピューティング関する情報を集約

\registry\machine\software\wow6432node\fslogix\profiles

② AppGuardがレジストリ書き込みを防御

マルウェアファイル「2022-02-28_1723.xlsm」の実行直後に上述 87 か所のレジストリに対し、

"##username##D_DRS##2##1379767562##99999####"

の書き込みを試みたが、AppGuard は全ての挙動を検知し即座に防御した。

(実際に書き込みを実行しようとしたレジストリ先の一例:AppGuard ログより抽出)

[AppGuardログ]

\registry\machine\software\microsoft\windows\currentversion\installer\userdata\s-1-5-18\products\00006109610011400000000000f01fec\usage; with intent (createkeyex)>.

##username##D_DRS##2##1379767562##99999####

createkeyexとは、C++や python(パイソン)などプログラミング言語において、Windowsレジストリを操作する際に用いられるハンドルオブジェクト形式の関数で、実行コマンドの一つである。開こうとするレジストリキーが存在しない場合は、自動で指定したキーを作成するためのコマンドで、レジストリへの値の書き込みに用いられる。

(AppGuard がレジストリ書き込みを防御したことで、該当のレジストリハイブ※6が作成されていないことを確認済み)

※6 レジストリハイブ:レジストリキー 、レジストリサブキー、およびレジストリ値を含むレジストリの主要セクションに付けられた名前のことで、一連のレジストリキーのまとまりを意味する。

④ MS Defender による駆除

前段において、MS Defender が「2022-02-28_1723.xlsm」がマルウェアであることを検知していたため、一連動作確認後に同製品にて駆除を行った。

-----------------------------------------------------------------

以上、実際のEmotet検体の動作を確認してきました。

マルウェアが下記のようなWindows OS を侵害する動作を行った場合には、AppGuardはその動きの全てを防御します。

- ユーザースペース※7上でのマルウェアの実行動作

- レジストリへの登録(改ざん)動作 ←今回の検体実行時はこの動作を防御

- メモリ領域へのマルウェア(ファイルレス※8)モジュール格納動作

※7 ユーザースペース:デスクトップ、ダウンロード、マイドキュメントフォルダなど、Windowsパソコン上で主にユーザーが作業を行う領域

※8 ファイルレス:実体ファイルがないマルウェアを「ファイルレスマルウェア」と呼び、

PCのメモリ領域にマルウェアモジュールを格納して実行することで、攻撃痕跡が残らない(再起動すると痕跡が消失)

AppGuard関連コラム

「AppGuardがEmotetをブロックする仕組み」について、図解付きで説明しておりますので、詳細はこちらのコラムをご参照ください。

進化するマルウェア「Emotet(エモテット)」の脅威

「AppGuard」の製品詳細につきましては、こちらのコラムをご参照ください。

ウイルスを「検知しない」セキュリティ製品 AppGuardとは

AppGuard導入事例

JA鳥取西部様 「安心感があるから存在を忘れられる「AppGuard」 運用工数削減やITガバナンスの徹底を実現」