IoTの普及により、あらゆるものがネットワークにつながる今、サイバー攻撃は家庭から企業、さらには国家における重要問題となっています。

そこで本日は、サイバー攻撃の最新トレンドと、今注目されるNIST基準について、ご紹介します。

目次

IoTの普及により、あらゆるものがネットワークにつながる今、サイバー攻撃は家庭から企業、さらには国家における重要問題となっています。

そこで本日は、サイバー攻撃の最新トレンドと、今注目されるNIST基準について、ご紹介します。

「サイバー攻撃」は、「情報通信ネットワークや情報システム等の悪用により、サイバー空間を経由して行われる不正侵入、情報の窃取、改ざんや破壊、情報システムの作動停止や誤作動、不正プログラムの実行やDDos攻撃(分散型サービス不能攻撃)等」と定義されています。(出典:情報セキュリティ政策会議(現 内閣サイバーセキュリティ戦略本部))

サイバー攻撃の目的は、過去の「愉快犯的な犯行」から、「身代金を要求する金銭目的のもの」へ、さらには「企業や政府の活動に影響を及ぼし、経済的損失を与えるもの、国家の安全保障を脅かすもの」へと変わってきています。今話題のAIも、サイバー攻撃に悪用されており、なんとAIにより毎日35万の新しいウイルスが生み出されているそうです。

攻撃のポイントは、より入りやすいエンドポイントへと移っており、従来は管理サーバーなどが狙われたものが、今は入りやすさを突いた末端のプリンターなども狙われるようになっています。この攻撃の穴を探すのにも、AIや機械学習が悪用されています。

IoTの普及により、あらゆるものがネットワークにつながる今、どこに侵入経路があるか...PC・スマートフォンなどの通信機器だけではなく、家電製品なども侵入経路になりうる危険性を秘めています。

最近では、セキュリティ意識の高まりと共に、大企業では高度なセキュリティ対策が施されているケースが多くなっています。そこで、大企業への正面突破が難しい場合に、比較的セキュリティ対策が手薄な子会社や取引先などのサプライチェーンが攻撃の足掛かりとして狙われるケースが増えており、これを「サプライチェーン攻撃」といいます。実際に、顧客の個人情報の管理を委託している委託先や、ネットワークでつながっている子会社が攻撃され、情報が流出するという被害が複数発生しています。

中には、国が国をターゲットとして、相手の国力を削ぐことを目的に攻撃するものもあるといわれ、NICT(National Institute of Information and Communications Technology:国立研究開発法人 情報通信研究機構)によると、日本を対象とした攻撃数※は、2017年では1日あたり3億9千万回だったものが、2018年では5憶2千万回と、もの凄い勢いで増えています。

※海外送信元から日本国内に向けて行われたサイバー攻撃のパケット総数を日割りで平均したもの。

これから日本は、2020年の東京オリンピック・パラリンピック、2025年の大阪万博開催を控えています。サイバー攻撃者は、インパクトの最大化を狙っていますので、日本がターゲットにされる可能性は非常に高くなっています。

企業のセキュリティ対策において、今、世界中でNIST(National Institute of Standards and Technology:米国立標準技術研究所)の策定したサイバーセキュリティ基準「NIST SP800-171」が、広く用いられています。

日本では、ISO(International Organization for Standardization:国際標準化機構)が定めるISMS(ISO27001)が主流ですが、海外では、ISMSに代わって、このNISTを採用する企業が急増しており、今後は、このNISTが世界基準になっていくだろうといわれています。

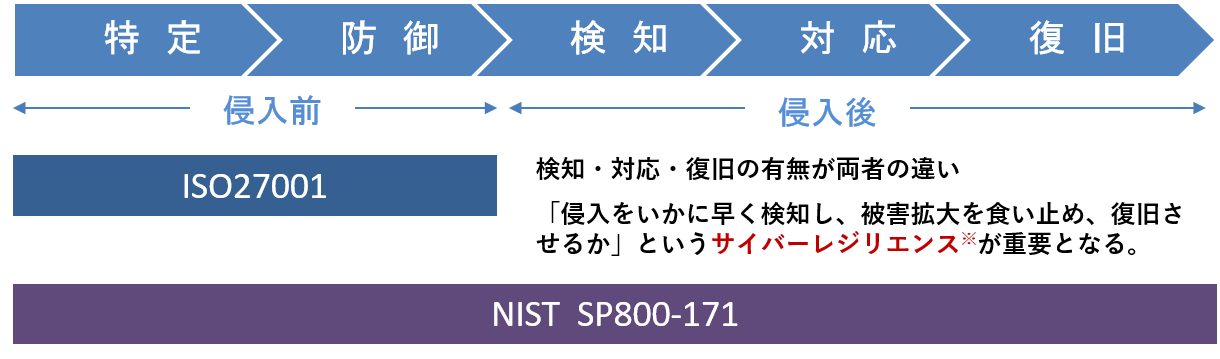

ISO27001と NIST SP800-171との大きな違いは「カバーするセキュリティ領域」です。ISO27001はサイバー攻撃を「未然に防ぐ」ことに重点を置き、「特定・防御」の内容が厚くなっている一方、NIST SP800-171は「特定・防御・検知・対応・復旧」の全段階をカバーしており、特に「侵入後の検知・対応・復旧」に重点を置いています。つまり、求められるのはシステムの多層防御など「攻撃を前提としたセキュリティ対策」であり、現在多くの企業が取得しているISMSよりも、一歩踏み込んだ対策が求められるといえます。

前段のサイバー攻撃の話題でも触れましたとおり、日々AIにより未知のウイルスが生み出されている現代においては、マルウェアなどに侵入されることを前提に考える必要があり、侵入をいかに検知するか、検知したらどう対応するのか、さらには感染してしまったらどう復旧するのか、まで準備するのがNIST基準のセキュリティ対策です。

※サイバーレジリエンスとは

レジリエンスには、回復力、抵抗力、復元力といった意味があります。そこから転じて、サイバー攻撃において防御が破られた場合に備え「いち早く攻撃を発見し、被害の拡大を食い止め、復旧させる」という考え方を、サイバーレジリエンスといいます。

2016年10月、米国防総省は取引を行うすべての企業に対し、「NIST SP800-171に準拠したITシステムを利用し、機密情報およびCUI(機密情報に含まれない重要情報)を扱わなければならない」との通達を出し、2017年12月末までの対応を求めました。これにより、2018年1月以降、米国政府調達にかかわるすべてのサプライヤーと納入される製品、技術、サービスは、NIST SP800-171の条件を満たす必要が生じました。

これは米国内の企業だけでなく、米国防省と取引がある全世界の企業が対象になります。さらに、米国政府はこれを国際標準化することも検討しており、主要国でもこれに追随する動きがあります。

米国政府の方針を受け、日本国内でも2019年より防衛調達の新情報セキュリティ基準(NIST SP 800-171と同程度)の試行導入を開始するとしています(出典:2018年9月防衛装備庁長官官房審議官発表)。これにより、日本の防衛省と取引がある企業(約9,000社)は、NIST SP800-171と同等のセキュリティレベルを持つことが求められます。

さらに、防衛省と直接の取引がなくとも、当該企業へ製品・サービスを納入している企業にもその基準が求められることになりますので、セキュリティ基準を満たさない企業や製品、サービスはサプライチェーンからはじき出される恐れがあります。

日本では、2014年11月に成立したサイバーセキュリティ基本法に基づき、2015年1月、内閣官房にNISC(National center of Incident readiness and Strategy for Cybersecurity:内閣サイバーセキュリティ対策センター)が設置されました。

このNISCは、我が国の国家戦略に基づき、サイバーセキュリティ政策に関する総合調整を行いつつ、「自由、公正かつ安全なサイバー空間」の創出に向け、官民一体となって様々な活動に取り組んでいます。

世界的な動きにも追随し、NISCは近年、内外の有識者を招聘して精力的に活動しており、中でも「政府機関などの対策基準策定のためのガイドライン」の策定・整備が進んでいます。

次回は、このガイドラインに準拠するための製品やサービスをご紹介したいと思います。