なぜ Active Directory のセキュリティ対策が重要なのか

Active Directoryとは

簡単にADの特徴を挙げてみます。

- マイクロソフト社のWindows Server製品に含まれるディレクトリサービス機能であり、ドメインコントローラと呼ばれるサーバで構成される。

- 組織内のコンピュータやユーザーアカウント等のリソースに対して、応じたアクセス権限を登録することで、利用者は認証を経て必要なリソースへアクセスが可能となり、管理者が集中管理を行う役割を持つ。

- 管理者権限アカウントは、AD管理下の全てのリソースにアクセス可能な権限を持つ。

- 2000年以降の企業内ITインフラ管理における標準的な仕組みとなっており、近年ではクラウドサービスとの認証連携なども増加している。

その中でも下線の2点に注目すると、冒頭で「セキュリティの観点でも非常に重要である」と述べた理由が見えてきます。

「管理者権限アカウントは、管理下の全てのリソースにアクセス可能な権限を持つ」

「標準的な仕組みとなっており、近年ではクラウドサービスとの認証連携なども増加している」

万が一このADサーバが、何らかの手段で被害にあってしまった場合、その特性から、管理者権限を悪用され、横断的な攻撃が可能となります。クラウドサービスとの認証連携を実装している場合は、社内の他サーバだけでは留まらず、被害範囲も非常に大きくなる危険性があります。

Active Directoryの運用の実態

とはいえADサーバは通常、FireWallやUTM、IPS等の境界防御のセキュリティ対策製品に守られた社内ネットワークに配置されていることが多く、「適切で安全な運用管理が行われている」と認識している情報システム部門の方は多いのではないでしょうか。

一方で、Windows Serverはバージョンの推移として、2000のリリース以降から最新の2019まで、すでに20年が経過しています。

各リリースのタイミングで、それまでにOSで発見された脆弱性等に対するプログラム修正が適用されているものの、追従して早期にバージョンアップをすることは運用や予算の関係上、容易ではありません。即座に実施している企業も少なく、古いバージョンを運用せざるを得ない場合もあります。これらは、情報システム部門の方の頭を悩ませる要因の1つではないでしょうか。

<サーバ運用側の実態>

- 社内ネットワークの内部サーバだから、不正アクセスはない、という過信がある。

- バックアップ環境もなく運用を停止しづらいので、脆弱性対策に懸念がある。

Active Directoryのここが狙われる

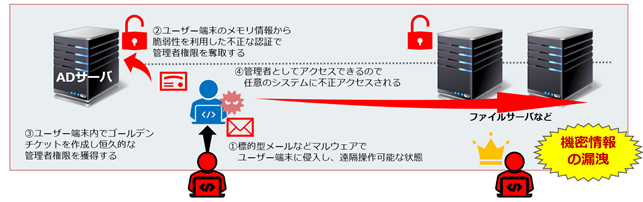

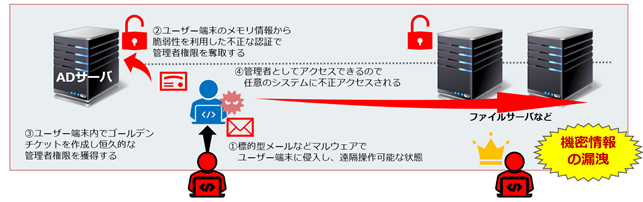

前述したこの状況を、攻撃者は当然ながら把握しています。昨今のサイバー攻撃の手法である、標的型攻撃メールによるマルウェア・ウイルスの侵入や、社内ネットワークに接続するVPN装置の権限奪取などは、ADサーバに侵攻することを目的にしているといっても過言ではありません。

特に認証に関わる脆弱性がこれまでも発見されており、AD管理下にあるWindowsログイン認証が可能なクライアントを経由して、サーバの管理者権限を奪取される恐れがあります。

<認証システムの脆弱性>

このようなOSの脆弱性に関しては、まずは更新プログラムの適用が対策となりますが、前述の通り、運用上パッチ適用の追従ができてない場合、課題が内包されたまま運用されていることになります。

そのため、Windowsログイン認証含めアクセスが可能なクライアント端末が乗っ取られた場合、ADサーバまで乗っ取られることは必至です。そうなると、他サーバやクライアント等の社内ネットワークが芋づる式に被害にあうことになります。

<Active Directory サーバの攻撃事例>

~ゴールデンチケット攻撃(Pass-The-Hash/Pass-The-Ticketを用いる)~

- 正規の管理者に成りすまして、長期間利用できる管理者権限を取得する攻撃手法(攻撃ツールが存在)

- 既知の脆弱性、またはクライアント端末メモリ内の認証情報を悪用して攻撃する

2014年の発見より長きに渡り注意喚起されている、Kerberos認証に関わる脆弱性を利用した攻撃事例です。クライアント端末内にキャッシュされるメモリ情報からチケット(ログイン情報)を詐称して、ログインすることが可能となってしまいます。

参考サイト:(JPCERT/CC)https://www.jpcert.or.jp/research/AD_presen_20170314.pdf

Active Directoryの守りはクライアントから

原則として、ADサーバの問題は、ADサーバの対策で解決すべきです。

- 更新プログラムの適用(期待値:根本的な脆弱性の修正)

- 不信な監査ログの監視(期待値:異常な挙動の早期発見)

- ペネトレーションテスト(侵入テスト)(期待値:疑似攻撃や脆弱性検査から対策を検討する) など。

しかし攻撃手法を分析することで、異なるアプローチでも被害を防ぐことが可能である、ということも分かってきています。

一定の境界防御によるセキュリティ対策が正しく機能している社内ネットワークでは、ADサーバへ直接アクセスすることは困難とみられています。そこで攻撃者は、最初の切り口としてクライアント端末を狙うのです。

具体的には、標的型攻撃メール等を使い、クライアント端末でマルウェアを発動させて遠隔操作を確立し、ADサーバの脆弱性を利用して、ADサーバに侵攻します。そのため、ADサーバの攻撃に対しては、まずはクライアント端末でマルウェアを起動させないことが必要であり、それが最大の防御手法になります。

こういったクライアント端末から始めるセキュリティ対策には、

未知のマルウェアからも防御できる、新概念のエンドポイントセキュリティ製品「AppGuard」がおすすめです。

AppGuardとは

AppGuardは、従来のエンドポイントセキュリティ製品では実現できなかった「マルウェアの生成および活動(発症)防止」を実現する製品です。 ランサムウェアに続き、近年猛威を振るっているEmotet(エモテット)、更には未知のマルウェアからの攻撃を確実に阻止します。

AppGuardの導入効果の一例として、

外部とのメールのやり取りが多くマルウェアの被害を受けやすい業務、例えば営業職や人事・経理職、またはカスタマーサポートセンターでは、情報漏洩事故や不当な金銭の要求、業務妨害などの不安とリスクから解放され、安心して業務に専念することが可能となります。

AppGuardに関するサービス紹介ページはこちら

三菱HCキャピタルITパートナーズのサービス「セキュリティ」

AppGuardの導入事例はこちら

JA鳥取西部様 「安心感があるから存在を忘れられる「AppGuard」 運用工数削減やITガバナンスの徹底を実現」

セキュリティのご相談は三菱HCキャピタルITパートナーズへ

私ども三菱HCキャピタルITパートナーズは三菱HCキャピタルグループのIT戦略子会社として位置付けられ、PCのレンタルおよび運用を軸とし、さらにはセキュリティ全般に関するサービスを展開しております。セキュリティ・ソリューション・アグリゲーターとして、お客様毎のITセキュリティ戦略に寄り添った活動を推進して参ります。

当社のAppGuard専門チームは、AppGuardの知識だけでなく、システム運用に関する豊富な経験も有しておりますので、

ご質問、ご相談がございましたら、お気軽にご連絡ください。

セキュリティAppGuard

エンドポイントセキュリティ製品「AppGuard(アップガード)」のリーフレットです。